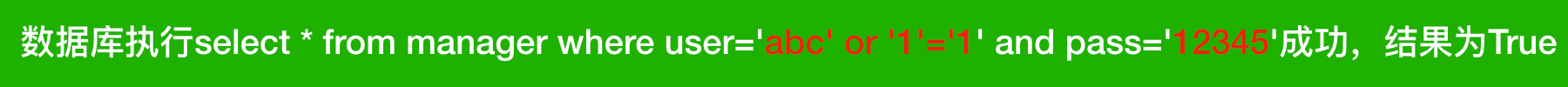

我们一起来手工练习SQL注入吧!

-

数据库:MySQL

开源MySQL是一个关系型数据库管理系统,由瑞典MySQL AB公司开发,目前属于Oracle旗下产品。在Web应用方面,MySQL是最好的RDBMS应用软件之一,所使用的SQL语言是用于访问数据库的最常用标准化语言。

-

数据库:SQLite

开源SQLite是遵守ACID的关联式数据库管理系统,它包含在一个相对小的C库中,它是D.RichardHipp建立的公有领域项目。

-

数据库:MongoDB

开源MongoDB是一个基于分布式文件存储的数据库,由C++语言编写,旨在为Web应用提供可扩展的高性能数据存储解决方案。

-

数据库:Db2

共享DB2是IBM出品的一系列关系型数据库管理系统,可在不同的操作系统平台上服务。

-

数据库:PostgreSQL

开源PostgreSQL是以加州大学伯克利分校计算机系开发的POSTGRES,现在已经更名为PostgreSQL,版本 4.2为基础的对象关系型数据库管理系统(ORDBMS)。

-

数据库:Sybase

共享Sybase是美国Sybase公司研制的一种关系型数据库系统,是一种典型的UNIX或WindowsNT平台上客户机/服务器环境下的大型数据库系统。

-

数据库:Oracle

共享Oracle Database,又名Oracle RDBMS,简称Oracle。是甲骨文公司的一款关系数据库管理系统。

渝公网安备

渝公网安备